セキュリティ対策が不十分なコンピューターは、ハッカーの攻撃対象になりやすい傾向にあります。

ハッカーは脆弱性を利用して攻撃してきますが、その中のひとつにDNSリフレクション攻撃があります。本記事では、DNSリフレクション攻撃の概要と攻撃の仕組み、対策を解説します。自社のセキュリティ対策で対応できているか確認したい方はぜひ参考にしてください。

目次

[ 開く ]

[ 閉じる ]

DNSリフレクション攻撃とは

DNSリフレクション攻撃とは、DNSサーバーにDNSリクエストを送信し、攻撃対象のサーバーをダウンさせる攻撃のことを言います。「DNSリフレクター攻撃」「DNSアンプ攻撃」とも呼ばれており、DDoS攻撃の一種に分類されます。DNSサーバーの即応体制を悪用した攻撃であるため、この名前が付けられました。

大量のパケットを送信されてサーバーダウンをするのがDNSリフレクション攻撃の被害ですが、直接攻撃ではない点、IPアドレスは偽装されている点から犯人の特定は困難です。被害に遭わないためには、自社システムの脆弱性をフォローできるセキュリティ対策が必要とされています。

【関連記事】DNSとは|名前解決の流れやサーバーの設定方法を初心者にわかりやすく解説

【関連記事】DNSサーバー(ネームサーバー)とは|仕組みや設定・確認の方法を解説

DDoS攻撃とは

DDoS攻撃は「分散型サービス不能攻撃」と呼ばれるサイバー攻撃です。DoS攻撃(サービス不能攻撃)のひとつで、攻撃者が直接ターゲットを襲わず第三者を介して攻撃することから分散型と呼ばれています。

DDoS攻撃は一気に多くのIoT機器を巻き込むことができるため、DoS攻撃よりも攻撃範囲が広いのが特徴です。通常ではありえない量のデータを送信することから、大規模サーバーでも処理できずにシステムダウンしてしまいます。

DNSリフレクション攻撃の仕組み

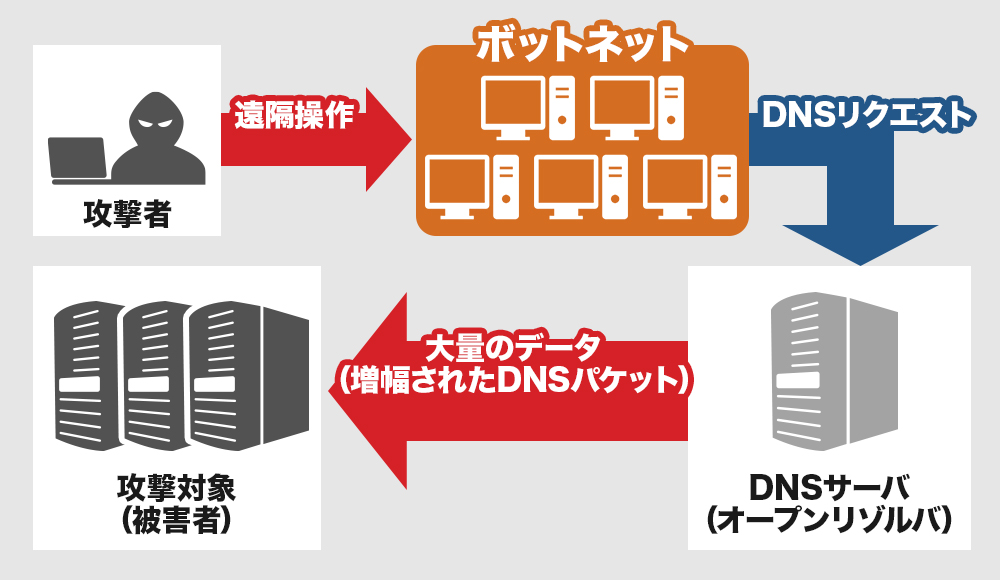

DNSリフレクション攻撃の仕組みは、以下の図のとおりとなります。

ハッカーはボットネットと呼ばれる悪意を持ったコマンドを実行できるプログラムに指示を出し、大量のコンピューターからDNSサーバーへとDNSリクエストを一斉に送信します。このリクエストは偽のIPアドレスが記載されており、DNSサーバーはリクエストに記載されたIPアドレスに対して結果を返信します。これをレスポンスと言いますが、このレスポンスを攻撃対象に送信するのです。

鏡が光を反射するように大量のDNSパケットを送信するため、リフレクション攻撃と呼ばれています。直接ハッカーがターゲットに攻撃しないため、犯人の特定が難しいとされています。

DNSリフレクション攻撃の主な手法

DNSリフレクション攻撃には、踏み台として利用されるDNSサーバーによって以下の2種類があります。

- オープンリゾルバを利用した手法

- 権威DNSサーバーを利用した手法

それぞれ詳しく見ていきましょう。

オープンリゾルバを利用した手法

ひとつ目はオープンリゾルバと呼ばれる、インターネット上に解放されているDNS機器を介した方法です。代表的なオープンリゾルバにDNSキャッシュサーバーがあります。

攻撃方法はIPアドレスを偽装して大量のリクエストを送信し、応答結果を攻撃対象にレスポンスとして送信する手法です。アクセス制御がなされていないオープンリゾルバは格好のターゲットとなり、DNSリフレクション攻撃に使用するにはうってつけの存在でもあります。データ量が大きな照会を必要とする応答結果のリクエストを行えば、一気にシステムダウンできるという仕組みです。

対策としてはオープンリゾルバを停止することです。詳細は「オープンリゾルバを停止する」で解説します。

権威DNSサーバーを利用した手法

権威DNSサーバーを利用したDNSリフレクション攻撃もあります。攻撃力としてはオープンリゾルバを介する方法よりも弱まりますが、サーバーダウンさせるだけの威力を持っている点に変わりはありません。やり方もオープンリゾルバと同じです。

権威DNSとは、いくつかのゾーンにある情報を保有しているドメイン管理しているサーバーのことで、ほかのサーバーに問い合わせずにレスポンスできるサーバーのことです。DNS照会をすることで最終的に行きつく先ではありますが、この権威DNSサーバーを介した攻撃も増えています。

対策としては未使用ポートの閉鎖やレートリミットの設定があります。こちらも「DNSリフレクション攻撃を受けないための対策」「自社サーバーをDNSリフレクション攻撃の踏み台にさせないための対策」で解説しているため、ぜひ参考にしてください。

DNSリフレクション攻撃の対策方法

DNSリフレクション攻撃の対策には、未然に攻撃から身を守る「攻撃を受けないための対策」と「自社サーバーを攻撃の踏み台にさせないための対策」があります。いずれかの対策だけをするのではなく、どちらも実施しておくようにしてください。

DNSリフレクション攻撃を受けないための対策

DNSリフレクション攻撃を受けないための対策には、以下の3種類があります。

- 未使用のポートは無効にする

- レートリミットを適用する

- IPレピュテーションを利用する

それぞれ詳しく見ていきましょう。

未使用のポートは無効にする

未使用のポートを無効にすると、攻撃の入り口を減らすことができます。ポートとは機器同士を接続する部分です。DNSリフレクション攻撃を防ぐにはインターネット上に公開されているポートを、必要なものを残して閉鎖することを指します。

未使用のポートは攻撃者が入り口として使用できる場所です。インターネット上に存在する以上、誰かが悪用する可能性は十分に考えられるでしょう。使用していないポートはサーバーの設定で無効にしてください。

ただし、「TCP/UDP53」ポートなどは無効にしてはいけません。攻撃対象になりやすいものの、インターネット上でサービス提供するために必要なポートのためです。使っていないポートであっても慎重に無効設定するポートを選ぶ必要があります。

レートリミットを適用する

レートリミットとは、送信されてくるIPアドレスからのリクエストをブロックするとともに、特定の送信元や送信先トラフィックの制限をかけられる仕組みです。設定するためにはレートベースルールと呼ばれるコマンドが必要になり、知識を持った人間がいなければなりません。

なお、レートベースルールは特定の送信者だけに作用するわけではなく無差別です。正規のリクエストをしている送信者を制限してしまう可能性もあります。あくまでもシステムダウンを阻止するための最終手段として利用しましょう。

IPレピュテーションを利用する

IPレピュテーションを利用してDNSリフレクション攻撃を受けにくくすることもできます。そもそもDNSリフレクション攻撃は、インターネット上の脆弱なサーバーを利用して実行されます。IPレピュテーションを利用し、脆弱なサーバーをブロックしてしまうのです。

IPレピュテーションとは、IPアドレスの評価を出して通信制限する仕組みのことです。IPアドレスがブラックリストにないか、迷惑メールを送信した形跡はないかなどが評価基準となります。

自社サーバーをDNSリフレクション攻撃の踏み台にさせないための対策

自社サーバーを所有している場合、DNSリフレクション攻撃の踏み台にされる可能性があります。DNSリフレクション攻撃の踏み台にされると真犯人の特定が難しいうえに、企業として対策していなかったことが問題視される可能性もあります。以下の対策を行い、自社サーバーを踏み台にさせないようにしてください。

- オープンリゾルバを停止する

- 送信元のIPアドレスを検証する

- キャッシュサーバーを別にする

オープンリゾルバを停止する

オープンリゾルバを停止することでIPアドレス宛ての返答もしなくなるため、DNSリフレクション攻撃を防げます。ネット枠機器にアクセス制御を設けるといいでしょう。株式会社日本レジストリサービスからも停止の注意喚起がなされています。サーバー設定から停止できるため、オープンリゾルバの機能を止めておきましょう。

送信元のIPアドレスを検証する

送信元IPアドレスが正しいものかどうかを検証するのも有効です。偽装されたものであれば応答しないように設定すれば、DNSリフレクション攻撃の踏み台にはなりません。検証の時間とネットワーク機器への検証設定をしなければならない手間がかかりますが、根本的解決にはつながるでしょう。

キャッシュサーバーを別にする

権威DNSサーバーを介したDNSリフレクション攻撃を防ぐには、キャッシュサーバーと権威DNSサーバーを分離するのも有効です。どちらの機能も権威DNSサーバーに持たせておくと、オープンリゾルバと同じような状況になってしまいます。役割を分割したうえで、インターネット側からキャッシュサーバーへのリクエストを受け付けないようにすると対策になります。

まとめ

DNSリフレクション攻撃は、インターネット上で必要な技術であるDNSを悪用したサイバー攻撃です。発生すれば攻撃者の特定は難しいでしょう。しかし、本記事で紹介した対策を講じることで、攻撃のリスクを抑えられます。DNSサーバーを管理している、自社で保有しているのであれば、設定の見直しをおすすめします。

文責:GMOインターネットグループ株式会社