日ごろインターネットを利用している中で、サイバー攻撃を受ける可能性は個人・企業を問わず大いにあります。たとえば、個人情報や財務情報の盗難や改竄、サービス停止やシステム破壊、そしてランサムウェアによる身代金要求などです。サイバー攻撃の種類についてあらかじめ知っておけば、脅威からの被害を防ぐ上で役に立つでしょう。

この記事では、よく知られているサイバー攻撃の種類から最新の攻撃手法まで、主に4つの攻撃手口にまとめて解説していきます。自身や所属する企業を守るためにも、サイバー攻撃の種類について正しい知識を持ちましょう。

目次

[ 開く ]

[ 閉じる ]

- サイバー攻撃は年々増えている

- そもそもサイバー攻撃とは

- 医療機関への攻撃が特に増加

- もっとも攻撃されている業界は教育・研究分野

- サイバー攻撃の手口は主に4つ

- 特定のターゲットを狙った攻撃の種類一覧

- ランサムウェア

- 標的型攻撃

- サプライチェーン攻撃

- キーボードロギング

- エモテット

- ドライブバイダウンロード攻撃

- MITB攻撃

- APT攻撃

- 水飲み場攻撃

- スプーフィング攻撃

- ビジネスメール詐欺

- 不特定多数を狙った攻撃

- フィッシング

- ビッシング攻撃

- ゼロクリック攻撃

- ジュースジャッキング攻撃

- ドメイン名ハイジャック攻撃(タイポスクワッティング)

- 中間者攻撃(MITM攻撃/マン・イン・ザ・ミドル攻撃)

- ネットワークの脆弱性を狙った攻撃の種類一覧

- SQLインジェクション

- OSコマンド・インジェクション

- クロスサイトスクリプティング(XSS)

- クロスサイトリクエストフォージェリ(CSRF)

- ゼロデイ攻撃

- ルートキット攻撃

- セッションID固定化攻撃

- フォームジャッキング攻撃

- バッファオーバーフロー攻撃

- ディレクトリ・トラバーサル攻撃

- DNSキャッシュポイズニング

- サーバーなどに負荷をかける攻撃(DoS攻撃/DDoS攻撃)の種類一覧

- フラッド型攻撃

- F5アタック

- ランダムサブドメイン(DNS水責め攻撃)

- スマーフ攻撃

- PoD(Ping of Death)

- メールボム攻撃

- サイバー攻撃の対策

- セキュリティ対策ソフト・サービスを導入

- OS・ブラウザを常時最新版にアップデート

- 不審なサイト・メールへの注意喚起

- 端末の持ち出し・持ち込みの徹底管理

- 退職者のアクセス権限の消去

- 【2023年最新】サイバー攻撃の被害事例

- まとめ

サイバー攻撃は年々増えている

近年、サイバー攻撃は年々増加しており、その脅威は増すばかりです。サイバーセキュリティソリューションプロバイダーであるチェック・ポイント・ソフトウェア・テクノロジーズが発表した2022年のサイバー攻撃トレンドに関する新データによると、世界規模で前年比38%、日本でも29%増加しています。これには、コロナ禍の影響でリモートワークやオンラインショッピングなどオンライン上での活動が増えたことも要因の一つだと考えられるでしょう。

また、ChatGPTなどのAIを搭載したサービスが普及してきていることも、フィッシング詐欺やマルウェアの拡散などサイバー攻撃に利用される懸念があるとされています。

出典:チェック・ポイント・ソフトウェア・テクノロジーズ株式会社「チェック・ポイント・リサーチ、2022年のサイバー攻撃数はグローバルで前年比38%増加、日本は29%増加と発表」

参考:警視庁「令和4年におけるサイバー空間をめぐる脅威の情勢等について」

そもそもサイバー攻撃とは

そもそもサイバー攻撃とは、コンピューターやインターネットを利用した攻撃のことを指します。攻撃者(ハッカー)がコンピューターシステムに不正に侵入したり、ウイルスやマルウェアを送り込んだりして、情報の窃盗やシステム破壊などを行うのです。近年ではその攻撃対象の範囲は広がっており、企業だけでなく、個人でも被害に遭うことがあります。

サイバー攻撃については以下の記事で詳しく解説しているので、ぜひご一読ください。

医療機関への攻撃が特に増加

先述したチェック・ポイント・ソフトウェア・テクノロジーズが発表した2022年のサイバー攻撃トレンドに関する新データによると、医療機関へのサイバー攻撃が特に増加していることがわかります。

この理由として、医療機関における情報のデータネットワーク化が進んでいることが挙げられます。しかし、多くの病院ではサイバーセキュリティへのリソースを割けていないとされており、特に小規模な病院は人員や資金の不足による脆弱性から攻撃のターゲットとされるケースが増えているのです。

また、医療機関が保有する患者の個人情報が、攻撃者にとって高い価値を持つとされていることも要因として考えられます。健康保険情報やカルテ番号などの患者情報が不正に利用され、ランサムウェアによる身代金要求や、ハッカーによるデータの窃盗といった攻撃を受ける恐れがあるのです。

参考:チェック・ポイント・ソフトウェア・テクノロジーズ株式会社「チェック・ポイント・リサーチ、2022年のサイバー攻撃数はグローバルで前年比38%増加、日本は29%増加と発表」

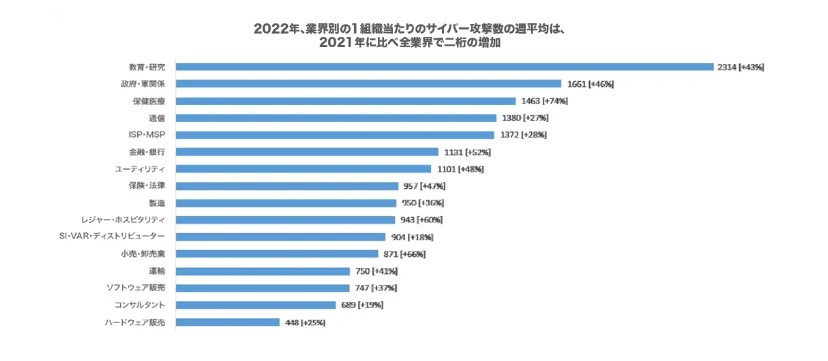

もっとも攻撃されている業界は教育・研究分野

画像引用元:チェック・ポイント・ソフトウェア・テクノロジーズ株式会社「チェック・ポイント・リサーチ、2022年のサイバー攻撃数はグローバルで前年比38%増加、日本は29%増加と発表」

また、コロナ禍の急速なデジタル化によって教育・研究といった学術機関も、医療機関同様に攻撃のターゲットになることが増えました。これは、多くの教育機関でオンライン学習への移行に対して十分な準備ができておらず、攻撃者がネットワークに侵入しやすい脆弱性が生まれてしまったことも要因の一つでしょう。

サイバー攻撃の手口は主に4つ

ここまで、サイバー攻撃の特徴や近年の動向について解説しました。特に企業がサイバー攻撃の被害に遭ってしまうと、結果的に社会的信頼を失うことに繋がりかねません。

ここでは、サイバー攻撃の主な手口を4つ紹介します。

- 特定のターゲットを狙った攻撃

- 不特定多数を狙った攻撃

- ネットワークの脆弱性を狙った攻撃

- サーバーなどに負荷をかける攻撃

サイバー攻撃の対策を策定するためにも、まずは敵の犯行の手口を知ることから始めましょう。

特定のターゲットを狙った攻撃の種類一覧

まずは、特定のターゲットを狙った攻撃の種類を一覧で紹介します。

主に以下の11種類です。

- ランサムウェア

- 標的型攻撃

- サプライチェーン攻撃

- キーボードロギング

- エモテット

- ドライブバイダウンロード攻撃

- MITB攻撃

- APT攻撃

- 水飲み場攻撃

- スプーフィング攻撃

- ビジネスメール詐欺

それでは、順番に解説します。

ランサムウェア

ランサムウェアとは、コンピューターやデータを攻撃して、そのデータにアクセスできなくなるように暗号化して、暗号解除のために身代金を要求する攻撃方法です。ランサムウェアは、身代金を要求するだけでなく、コンピューターに侵入すると悪意のあるコードが読み込まれ、プログラムやファイルの追加や削除、パスワードの復元、さらには、インターネット上から他の悪意のあるプログラムをダウンロードが行われる場合があります。

標的型攻撃

標的型攻撃は、特定の組織や個人を狙った精密な攻撃で、メールやウェブサイトを通じてスパイウェアを送り込んだり、社員のアカウント情報を不正に入手したりすることで侵入します。企業における重要な情報を盗難されてしまうと、深刻な損害を被る恐れがあるため、不用意にメールを開封しないなどの従業員教育を徹底することが必要でしょう。

標的型メールについては以下の記事で詳しく解説しているので、ぜひ参考にしてみてください。

サプライチェーン攻撃

サプライチェーン攻撃とはその名の通り、サプライチェーンの脆弱性を突いて間接的な標的を攻撃する手法です。サプライチェーンとは物を作る・売るという一連のプロセスを指します。セキュリティ対策が比較的ゆるく、脆弱性のある中小企業を経由して、ターゲット先である大手企業に攻撃を仕掛けます。

キーボードロギング

キーボードロギングは、キーボード入力内容を記録するマルウェアを使った攻撃です。例えば、オンラインショッピングの際に入力したクレジットカード番号や銀行口座情報、パスワードなどが盗まれることがあります。キーボードロギングは一度侵入したコンピューターに対して継続的に情報を盗み続けることができるため、早急に対処しないとさらなる被害を受ける可能性もあるので注意しましょう。

エモテット

エモテットは、スパムメールなどを通じて感染させたパソコンを制御し、機密情報の盗難など悪意ある活動を行うマルウェアです。一度感染すると、感染した端末の情報を元に他の端末にも感染を広げることができてしまいます。また、スパムメールによってユーザーに偽の請求書や納品書を送信し、悪意あるマクロを実行させることで感染を広げるという特徴もあります。

ドライブバイダウンロード攻撃

ドライブバイダウンロード攻撃とは、ウェブサイトを閲覧中に不正なプログラムが自動的にダウンロードされ、端末に感染する攻撃です。特に何もクリックしていなくても感染するため、気付かずにウイルスに感染してしまうことがあります。感染した場合、パスワードなどの個人情報が盗まれたり、コンピューターが制御不能になってしまったりといった被害が想定されます。最近ではメールやSNSを利用したドライブバイダウンロード攻撃も増加しているため、不審なリンクや添付ファイルには十分注意が必要です。

また類似した攻撃に、ランダムに生成されたドメイン名を用いて、不正なコンテンツを配信するガンブラー攻撃というものがあります。不正なプログラムによって被害を与える点では共通していますが、ガンブラー攻撃は被害者をランダムに選ぶためドライブバイダウンロード攻撃よりも攻撃対象の範囲が広くなっています。

MITB攻撃

MITB(Man-in-The-Browser)攻撃とは、ハッカーが被害者のブラウザとサーバーの間に侵入して、情報を盗み出したり、改ざんしたりする攻撃手法です。MITB攻撃を受けると、ユーザーのブラウザは正規のサーバーと通信すると同時に、ハッカーの偽サイトにも情報を送信してしまい、個人情報が盗まれてしまう可能性があります。

APT攻撃

APT攻撃とは、ターゲットを特定して長期間にわたり情報を収集し、標的を狙った攻撃を仕掛ける高度な攻撃手法です。一般的なサイバー攻撃よりも複雑で緻密であり、攻撃者が標的に合わせて攻撃内容を変化させるため、発見が難しくなっています。被害には機密情報の漏洩や、システムの破壊などがあり、企業や国家などの重要な組織が狙われることが多いです。

なお、APT攻撃については以下の記事も参考にしてみてください。

水飲み場攻撃

水飲み場攻撃とは、特定の組織や業界に関連する Web サイトを妨害し、その Web サイトを訪れた利用者に対して、不正なプログラムを仕掛ける攻撃手法のことです。何度もアクセスする場所=水飲み場として、この名がつけられました。

水飲み場攻撃については、以下の記事もご参考ください。

スプーフィング攻撃

スプーフィング攻撃とは、偽装をすることで正当なユーザーになりすまし、不正なアクセスや情報盗取をする攻撃手法です。

偽装するものによってスプーフィング攻撃は、主に以下の3つに分類できます。

| スプーフィング攻撃の種類 | 偽装するもの |

|---|---|

| IPスプーフィング | IPアドレス |

| ARPスプーフィング | 応答 |

| メールスプーフィング | 電子メールの送信者情報 |

これらのスプーフィング攻撃は、ネットワークやシステムの脆弱性を突いて行われるため、セキュリティ対策の重要性が高まっています。

ビジネスメール詐欺

ビジネスメール詐欺は、盗み見た電子メールをもとに自社や取引先の事業経営者に成りすまし、偽のメールを送信して入金を要求する詐欺行為です。メール詐欺に騙されないためにも、組織全体でのセキュリティ意識の向上や、正規の取引先との取引に関する確認手続きの徹底などが必要です。

不特定多数を狙った攻撃

続いて、不特定多数を狙った攻撃を一覧で紹介します。

主に以下の6種類です。

- フィッシング

- ビッシング攻撃

- ゼロクリック攻撃

- ジュースジャッキング攻撃

- ドメイン名ハイジャック攻撃(タイポスクワッティング)

- 中間者攻撃(MITM攻撃/マン・イン・ザ・ミドル攻撃)

それでは、順番に解説します。

フィッシング

フィッシングは、実在する企業の正規サービスに偽装し、個人情報や機密情報を盗む詐欺行為のことです。例えば、クレジットカード会社やネットバンク事業者に偽装し、IDやパスワードなどの情報を盗み取るケースが考えられます。また、メールアドレスへのフィッシング詐欺がフィッシングメールと呼ばれることに対して、電話番号を宛先にしたSMSを利用するフィッシング詐欺を「スミッシング」と呼びます。スミッシングはフィッシングの一種と認識しましょう。

ビッシング攻撃

ビッシング攻撃は、フィッシングの一種で、正規サービスに偽装し、電話を使って個人情報や機密情報を盗む攻撃です。リバースビッシングとの違いは、ハッカーと被害者のどちらから電話をかけているかです。ビッシングは、ハッカー側から被害者に電話をかけるのに対し、リバースビッシングは、被害者からハッカー側に電話をかけて起こります。

ゼロクリック攻撃

ゼロクリック攻撃とは、申し込んだ覚えのない商品やサービスについて、突如Webページに表示される「登録が完了しました」や「料金が発生しました」といったメッセージに誘導され、ユーザーから金銭を騙し取る攻撃手法です。ゼロクリック攻撃は、最新のセキュリティソフトアプリケーションでも完全に防ぐことが難しいため、できる限りの対策をして、予防しましょう。

ジュースジャッキング攻撃

ジュースジャッキング攻撃とは、公共の充電スポットやUSBポートなどに細工をすることで、接続しているデバイスから内部の情報を盗む攻撃手法です。公共のツールや電波を使わないことで、ジュースジャッキング攻撃は対策できます。

ドメイン名ハイジャック攻撃(タイポスクワッティング)

ドメイン名ハイジャック攻撃(タイポスクワッティング)とは、有名なWebサイトのドメイン名のタイプミスをした場合に、意図せず偽のWebサイトに接続される攻撃手法です。例えば、本来のWebサイトが「example.com」だとすると、ドメイン名ハイジャック攻撃による偽のWebサイトは「examp1e.com」や「examplle.com」など、元のドメイン名とよく似たドメイン名を使用していることが特徴になります。

中間者攻撃(MITM攻撃/マン・イン・ザ・ミドル攻撃)

中間者攻撃とは、通信経路に第三者が介入し、通信の内容を盗聴・改ざんする攻撃手法です。暗号化通信の導入やVPNの使用、信頼できるWi-Fiスポットの利用、DNSサーバーの正当性の確認など、セキュリティ対策をすることで対策しましょう。

ネットワークの脆弱性を狙った攻撃の種類一覧

そもそもネットワークの脆弱性とは、プログラムのバグや不具合、設計上のミスにより発生するセキュリティ上の欠陥のことです。

ここでは、OSやWebサイトなどネットワークの脆弱性を狙ったサイバー攻撃を一覧で紹介します。

主に以下の11種類です。

- SQLインジェクション

- OSコマンド・インジェクション

- クロスサイトスクリプティング(XSS)

- クロスサイトリクエストフォージェリ(CSRF)

- ゼロデイ攻撃

- ルートキット攻撃

- セッションID固定化攻撃

- フォームジャッキング攻撃

- バッファオーバーフロー攻撃

- ディレクトリ・トラバーサル攻撃

- DNSキャッシュポイズニング

それでは、順番に解説します。

SQLインジェクション

SQLインジェクションとは、脆弱性を利用し、想定されない断片的なSQL文をアプリケーションに「注入(インジェクション)」する攻撃手法です。データベースが不正に読み取られたり改ざんされたりする可能性があります。

OSコマンド・インジェクション

OSコマンド・インジェクションとは、不正なコマンド、つまり命令文を「注入(インジェクション)」することで被害を発生させる攻撃手法です。SQLインジェクションと異なるのは、SQL文ではなく、OSコマンドを送信することでサーバーに不正アクセスすることです。

クロスサイトスクリプティング(XSS)

クロスサイトスクリプティングとは、ブログや掲示板、Twitterなどのユーザーからの入力内容を元にWebページを作成するサイトやアプリケーションの脆弱性を利用した攻撃手法です。ハッカーが上記のサイトやアプリケーションに罠を設置し、ユーザーがリンクをクリックすると、別のWebサイトに遷移させてしまいます。

クロスサイトリクエストフォージェリ(CSRF)

クロスサイトリクエストフォージェリとは、問い合わせフォームや掲示板などを処理するWebアプリケーションの脆弱性を利用する攻撃手法です。この攻撃に遭うと、自身の意図しないリクエストが送信され、掲示板に意図しない書き込みが起こり得ます。

ゼロデイ攻撃

ゼロデイ攻撃とは、ソフトウェアの脆弱性が発見されてから間髪を容れずに穴を突いて狙う攻撃手法です。対策をする前の短い期間を狙って攻撃を仕掛けるため、ゼロデイ攻撃は防ぐことが難しいとされています。しかし、近年ではAIを活用し未知の攻撃を予測するツールもあるため、ゼロデイ攻撃への対策も可能になりつつあります。

ルートキット攻撃

ルートキット攻撃は、システムやウイルス対策ソフトから侵入の痕跡を隠すツールであるルートキットを、情報端末に感染させられる攻撃手法です。特徴として、ウイルス対策ソフトから隠れるため、ルートキットの検知と駆除が難しいことが挙げられます。

セッションID固定化攻撃

セッションID固定化攻撃とは、ユーザーに偽装するため、セッションIDをハッカーが事前に用意したものに強制的に変更させる攻撃手法です。悪質なスクリプトを脆弱性のある入力フォームやログインフォームに仕掛け、ユーザーがそのフォームに入力するとスクリプトが実行され、事前に用意されたユーザーのセッションIDに変更されます。

フォームジャッキング攻撃

フォームジャッキングとは、脆弱性を利用し、情報を盗むために悪質なスクリプトを入力フォームに設置する攻撃手法です。セッションID固定化攻撃と似ていますが、フォームジャッキング攻撃はIDに拘らず、個人情報全般を盗む意図があります。

バッファオーバーフロー攻撃

バッファオーバーフロー攻撃とは、プログラムが受け取る入力データのサイズを制限せずに処理することで、Webサーバのキャパシティ以上の不正データを送り付ける攻撃手法です。キャパシティ以上の量のデータをハッカーが送ることでサーバーやシステムに誤作動を起こさせます。

ディレクトリ・トラバーサル攻撃

ディレクトリ・トラバーサルとは、公開されていないディレクトリ(ファイル)にアクセスして機密情報を盗み出す攻撃手法です。ハッカーは、ネットワーク上に公開されているディレクトリから、許可されていないディレクトリに不正にアクセスし、データの改ざん・削除します。

DNSキャッシュポイズニング

DNSキャッシュポイズニングとは、DNSサーバーに保存されているDNSキャッシュに虚偽の情報を記録させて、ユーザーを別のサーバーと通信するように誘導する攻撃手法です。DNSキャッシュポイズニング攻撃では、ハッカーはDNSリクエストを送信し、偽のDNS情報をDNSサーバーのキャッシュに置換させます。これにより、正しいWebサイトのドメイン名に対して、偽のIPアドレスが返されるため、ユーザーはハッカーの偽のサーバーに誘導されます。

サーバーなどに負荷をかける攻撃(DoS攻撃/DDoS攻撃)の種類一覧

特殊なプログラムを使い、サーバーに負荷をかける攻撃は、「DoS攻撃」と「DDoS攻撃」の大きく2つに分類されます。

DoS攻撃は、目的のサービスを利用不能にすることを狙った攻撃です。ハッカーは、サーバーに大量のリクエストを送信することで、サービスの提供を妨害します。一方でDDoS攻撃は、複数のコンピューターから発信された大量のリクエストを用いて、サーバーやネットワークをオーバーロードさせる攻撃です。

ここでは、DoS攻撃/DDoS攻撃をより細分化した6種類の攻撃を一覧で紹介します。

- フラッド型攻撃

- F5アタック

- ランダムサブドメイン(DNS水責め攻撃)

- スマーフ攻撃

- PoD(Ping of Death)

- メールボム攻撃

それでは、順番に解説します。

フラッド型攻撃

フラッド型攻撃とは、ネットワークやサーバーに大量のリクエストを送り込むことで、サーバーの動作を妨害する攻撃のことです。

フラッド攻撃は、サーバーに送るもので、以下の5つに分類できます。

| フラッド攻撃の種類 | サーバーに送るもの |

|---|---|

| SYNフラッド攻撃 | SYNパケット |

| FINフラッド攻撃 | FINパケット |

| ACKフラッド攻撃 | ACKパケット |

| UDPフラッド攻撃 | UDPパケット |

| DNSフラッド攻撃 | 無効な名前解決のリクエスト |

フラッド型攻撃を未然に防ぐためには、サーバーのセキュリティ設定の強化や、キャッシュの最適化などが必要です。

F5アタック

F5アタックとは、Webアプリケーションに対して、F5キーを押し続けることでリロードを繰り返す攻撃手法です。この攻撃は比較的シンプルで実行しやすく、攻撃者がF5キーを連打するだけで、Webサーバーに大量のリクエストを送信し、サーバーに過負荷をかけます。この過負荷により、Webサーバーが停止したり、ダウンしたりする可能性があります。

ランダムサブドメイン(DNS水責め攻撃)

ランダムサブドメイン攻撃は、特定のドメインに対してランダムなサブドメインを追加して、DNSサーバーに大量のリクエストを送信する攻撃手法です。DNSサーバーに対するDoS攻撃の一種です。

ドメインに対して、a.abc.comやb.abc.comなどのランダムなサブドメインを生成し、DNSサーバーにリクエストを送信します。ランダムなサブドメインを使用しているため、DNSリゾルバのキャッシュには該当する情報が存在せず、DNSサーバーがリクエストを処理する際に多くのメモリを必要とします。そのため、DNSサーバーが過負荷状態に陥り、サービス提供を停止する可能性があるでしょう。

スマーフ攻撃

スマーフ攻撃は、ネットワークに接続された機器に大量の偽造されたICMPパケットを送信することで、ネットワークをダウンさせるDoS攻撃の一種です。

ハッカーはプライマリアドレスを指定し、偽装されたICMPエコーリクエストを送信します。このパケットには、攻撃対象のIPアドレスが送信元アドレスに偽装されます。仮に、すべての機器がICMPエコーリクエストに対してICMPエコーリプライパケットを返信しようとしたとしましょう。すると、この返信パケットが大量に攻撃対象のIPアドレスに送信されるため、ネットワーク上のリソースが枯渇し、ネットワークがダウンする可能性が考えられるのです。

PoD(Ping of Death)

PoDは、ネットワークに接続されたときに送信される、異常に大きなコンピュータサイズのICMPパケット(エコーリクエスト)を利用して、ネットワーク機器をクラッシュさせるDoS攻撃の一種です。通常、ICMPパケットのサイズは64KB以下の必要がありますが、Ping of Deathでは、この制限を超えるサイズのICMPパケットを送信できます。そのため、処理能力を超え、クラッシュやフリーズを引き起こします。

メールボム攻撃

メールボム攻撃(Mail Bombing)は、特定のメールアドレスに対して、大量のメールを送信することで、メールサーバーを攻撃するDoS攻撃の手法です。ハッカーは短い間隔で繰り返し、大量のメールを送信することで、受信者のメールボックスをフルにすることが目的になります。

サイバー攻撃の対策

サイバー攻撃から身を守るためには、以下の5つのような対策が必要です。

- セキュリティ対策ソフト・サービスを導入

- OS・ブラウザを常時最新版にアップデート

- 不審なサイト・メールへの注意喚起

- 端末の持ち出し・持ち込みの徹底管理

- 退職者のアクセス権限の消去

それぞれ、詳しく見ていきましょう。

セキュリティ対策ソフト・サービスを導入

セキュリティ対策ソフト・サービスを導入することで、自社のサイトのセキュリティ能力がわかるのと同時に、警備を固められます。前章までの危険性を考えると、導入する価値は高いと考えられます。

OS・ブラウザを常時最新版にアップデート

ホールセキュリティをついた攻撃には、不正システムやソフトウェアの脆弱性を狙っているものがあります。定期的なアップデートを行い、脆弱性を修正することで、攻撃を防げます。

不審なサイト・メールへの注意喚起

スパムメールやフィッシング詐欺のメールを自動的に分類することで、メールボム攻撃や添付ファイルなどによる攻撃を防げます。

端末の持ち出し・持ち込みの徹底管理

ウイルスに感染している端末を持ち込むことがなければ、自身の端末に広がる心配はありません。管理を徹底しましょう。

退職者のアクセス権限の消去

過去にアクセス権限をもっていたため、そこから不正にログインして、トラブルに発展することもあります。退職者が出るときは、アクセス権限の削除を忘れないようにしましょう。

【2023年最新】サイバー攻撃の被害事例

ランサムウェアの最近の事例では、データの暗号化のみならず、データを窃盗したうえに企業に対して「対価を支払わなければ当該データを公開する」などと対価を要求する二重恐喝の手口が多くを占めています。

例えば、複数の化学企業において自社で運用するサーバーに不正アクセスが行われ、サーバー内に保存した情報の一部が外部に流出した恐れがあるという被害が発表されました。さらにはこれに関連し、同社のグループ企業においても管理サーバーに不正アクセスが行われ、サーバー内に保存した情報が外部に流出した可能性があると発表されたのです。

まとめ

本記事では、サイバー攻撃34種類の手口と対策と主な被害事例について解説しました。サイバー攻撃は主に4つの手口と34種類の攻撃に分類できます。年々その脅威は増していますが、適切な対策を講じることで被害を最小限に抑えられるでしょう。

自社のWebサイトのサイバーセキュリティ面に不安がある方は、GMOサイバーセキュリティbyイエラエの利用をご検討ください。ハッカーの手法を熟知したセキュリティエンジニアがしっかりサポートしてくれます。

文責:GMOインターネットグループ株式会社