テレワーク・クラウドサービスなどが普及した結果、多方面から情報へアクセスができる状態となりました。同時に、従来のセキュリティ対策では不十分だと言われています。危険なものを排除するのではなく「信頼できるもののみを使用する」というセキュリティ対策のゼロトラストは、新しいネットワーク時代を生き抜くうえで必要不可欠です。

企業の情報を適切に守っていくためにも、本記事で紹介するゼロトラストの考え方やメリット・デメリットを理解し、時代にあったセキュリティ対策の導入を検討していきましょう。

目次

[ 開く ]

[ 閉じる ]

ゼロトラストとは?

「すべての通信を信頼しない。安全な通信はない。」というセキュリティの考え方を、ゼロトラストと呼びます。何もない状態を指す「ゼロ」と信用や信頼を意味する「トラスト」が組み合わさった造語です。考え方の名称であり、特定の製品などをさす言葉ではありません。アメリカの政府機関であるNIST(National Institute of Standards and Technology)がゼロトラストの考え方に関する要点を策定・明文化しました。

NISTの発表した文書では考え方を明記していますが、具体的な施策が示されているわけではありません。要点は7つあり、簡潔にまとめると以下となります。

- すべてデータやコンピューティングサービスを資産とみなす

- 社内外にかかわらず、すべての通信を保護する

- データ(資産)へのアクセスは、部署単位で細かく設定し付与する

- データへのアクセス権限は、異動や退職など動きがあるたびに更新し決定する

- すべてのデータ内容とセキュリティ内容を考慮し、監視だけでなく継続的な診断と対策をする

- データアクセスへの認証と認可を常におこない、アクセスが許可される前に必ず実施する

- データ(資産)やネットワークインフラの通信状況について多くの情報を収集しセキュリティ改善に利用する

(参考元:NIST Special Publication 800-207 ゼロトラストアーキテクチャ)

また、ゼロトラストの考え方で構築したネットワークやセキュリティを「ゼロトラストネットワーク」「ゼロトラストセキュリティ」と呼びます。

ゼロトラストネットワーク・ゼロトラストセキュリティは、以下のような観点でのアプローチが特徴です。

| 特徴 | |

|---|---|

| ゼロトラストネットワーク |

|

| ゼロトラストセキュリティ |

|

境界防御モデルとの違い

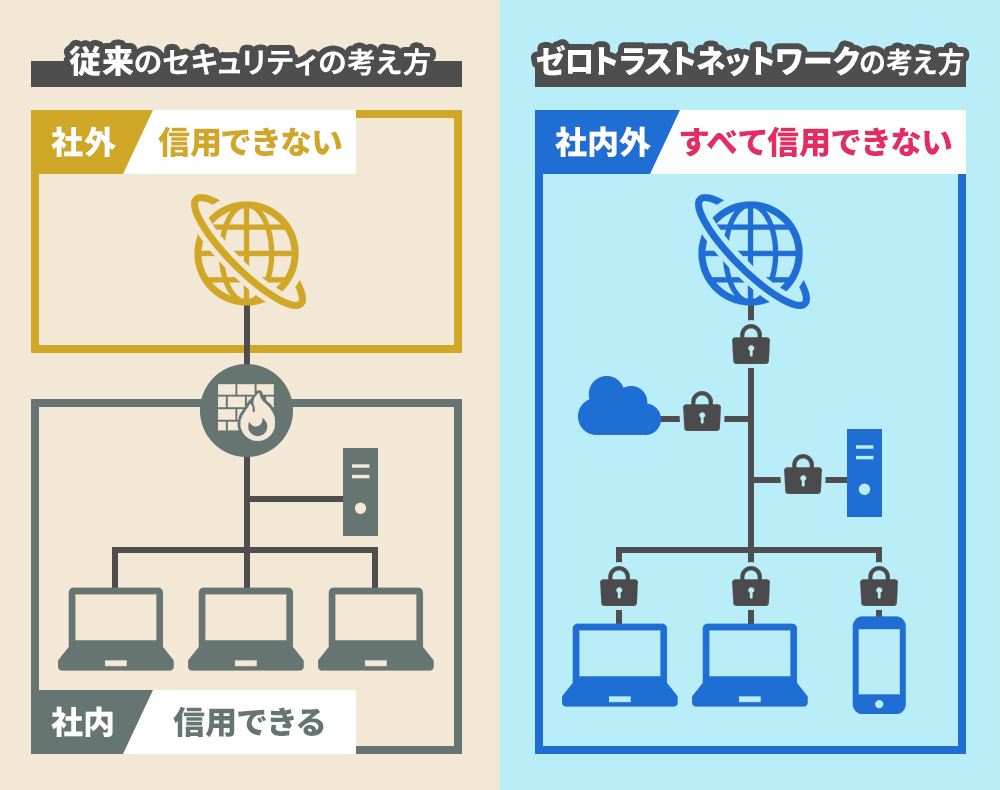

ゼロトラストが広まるまで一般的だったセキュリティ対策に、境界防御モデルがあります。境界防御モデルは、自社内のネットワークとそれ以外のネットワーク(インターネット)のあいだに境界線があると考え、境界線を守る=外からの攻撃を防ぐ方法のセキュリティ対策です。

一方でゼロトラストはすべてを信頼しないとして、組織内からのアクセスですら安全ではないという考え方を根底に、セキュリティ対策を施します。境界防御モデルはリスクを探知して取り除く方法であるのに対し、ゼロトラストのセキュリティモデルは信頼できるものだけを利用するという方法です。

前述のとおり、従来の境界防御モデルとゼロトラストモデルでは、根本的な考え方がまったく違います。そのため、セキュリティ対策の方法もまったく異なるものとなります。

ゼロトラストが注目されている背景

ゼロトラストが注目されているのには、大きく3つの理由があります。

- テレワークの普及

- 情報管理のクラウド化

- アウトソーシングの増加

従来、企業の情報は会社の中にあるとしてセキュリティ対策がおこなわれてきました。しかし昨今では、働き方改革や社会情勢の関係で急激にテレワークが進み、会社のオフィス以外に情報を持ち出さなければなりません。結果として、どこからでも情報の共有や閲覧ができるクラウドシステムで情報管理できる必要性が強まり、企業の大切なデータが会社の外=クラウド上に置かれる状況となりました。

また情報をクラウド化したため外部へ業務委託(アウトソーシング)しやすい環境も整い、近年ではアウトソーシングも増加傾向にあります。結果として、今までの境界防御モデルとは相性が悪く、情報を守りきれなくなったのです。

セキュリティリスクが従来以上に高まったことで「信頼できるものにしか接続しない」というゼロトラストに注目が集まりました。

ゼロトラストネットワークのメリット

高いセキュリティ効果が期待されるゼロトラストモデルを導入する主なメリットは、主に3つ挙げられます。

- 社内外を問わず仕事ができるようになる

- 社員が使用する端末が限定されない

- 情報漏洩などに対するセキュリティの強さが向上する

これらのメリットについて、詳しく解説していきましょう。

社内外問わず仕事ができる

ゼロトラストのセキュリティ対策を導入すると、どの環境でどのような行動をする場合でも仕事をすることができます。厳しい認証や安全性の確認をおこなうことになりますが、使用するデバイスやインターネット・アプリやファイルダウンロードなどの行動を確認できるため、社内外を問わず安全な状態でネットワークへのアクセスが可能となるでしょう。

社員が使用する端末が限定されない

ゼロトラストネットワークの実施で、社員が私物を含めた利用可能端末の制限から解放されます。テレワーク導入当初、主に以下の懸念が拭いきれなかったことから、企業は社員の私物を含む端末の使用には慎重にならざるを得ませんでした。

- ウイルスの侵入などが起こった場合に発見が遅れる

- ウイルス感染に気づかずに周りへの感染拡大

- プライベートと混同し情報漏洩

- 偽のWi-Fiに接続してしまい情報漏洩

ゼロトラストモデルのセキュリティ対策ではこれらの懸念を払拭できるため、使用する端末を限定せずに安心して使えます。

セキュリティが向上する

ゼロトラストネットワークでは、多方面からの安全チェックを常におこなうため、セキュリティが向上するメリットがあります。代表的な要素な以下のとおりです。

- 信頼できる通信しか使用できない

- クラウドサービスなどでは信頼できる人間しか権限を与えられない

- 生体認証などで慎重に本人確認をおこなう

これらを常におこなうことから、情報漏洩は外部からの攻撃だけでなく、内部からの接続にもセキュリティ対策を施せます。従来のセキュリティ方法よりも強固なセキュリティ対策を実現できるかもしれません。

ゼロトラストネットワークのデメリット

ゼロトラストは、ソリューションを導入することで、企業の情報(資産)をより強固に守れるようになるでしょう。ソリューションとは企業が抱える問題を解決する策のことです。

その反面デメリットも存在しています。代表的なものは、以下の2つです。

- ゼロトラストの導入や維持にコストがかかる

- 一回ごとのアクセスに手間がかかる

それぞれくわしく解説していきましょう。

導入や維持にコストがかかる

ソリューションの導入や維持には、導入コストやランニングコストがかかります。ゼロトラストセキュリティの形成には、ソリューションの導入を検討する企業が多いことでしょう。ソリューションを導入すれば今まで必要なかったコストが発生し、維持にもそれなりの費用が発生します。

自社のネットワーク現状を正しく理解したうえで必要なソリューションのみを導入することが、余計なコストをかけずに済む方法です。

アクセスに手間がかかる

強固なセキュリティを実現させるためには、2段階認証や生体認証などを毎度おこなう必要があるため、アクセスに手間がかかりやすくなります。高いセキュリティ体制が実現できる一方、アクセスに時間がかかる・手順が多くてわずらわしい部分は、デメリットになりうるでしょう。

パスワードの入力などではなく生体認証を活用すると、アクセスの手間が相対的に負担になりづらい傾向にあります。また強いセキュリティが実現できるため、おすすめの方法です。

ゼロトラストネットワークを構築するソリューション

ゼロトラストネットワークを実現させるには、厳重で厳格な認可・認証を常におこなえる状態を作り、自社の状況に適したセキュリティ方法の導入が必要です。変わり続けるネットワークやウイルスなどに、適応し続けられる体制を整えることも重要だといえます。

これらのシステム構築を自社内だけで完結させることは難しく、多くの企業ではソリューションを導入する必要がでてくるでしょう。ゼロトラストネットワークのソリューションを提供しているサービスは多くあり、主に以下のような内容になることが多いようです。

- ゼロトラストネットワークに関するシステムの設計から構築

- 通信の監視など運用やメンテナンス

- 環境の変化に対して都度ブラッシュアップ

また、導入を検討しうるソリューションは守るべき対象により異なり、以下の4つに分類されます。

| ソリューション | 保護の対象 |

|---|---|

| エンドポイントセキュリティ | PC・スマートフォン・タブレットなどの機器 |

| ネットワークセキュリティ | 接続するインターネット |

| クラウドセキュリティ | 使用するクラウドサービス |

| ユーザー認証 | 利用する人物 |

これらのソリューションは、どれか一つを導入すればよいわけでも、必ずしもすべての導入が必要なわけでもありません。

- クラウドサーバー・オンプレミスサーバーのどちらを使用しているか

- 社員が情報閲覧などに使用している端末は安心か

- テレワークの状況はどうなっているか

上記のような企業の状況を洗い出し、現状を鑑みて適切にソリューションを選ぶ必要があります。また、複数の課題がある場合はそれに対応したソリューションを組み合わせることで多方面からセキュリティ対策がおこなえ、安全性がより一層高まります。

4つのソリューションについて、以下で詳しく解説していきましょう。

エンドポイントセキュリティ

エンドポイントは末端・終点などを意味する言葉です。セキュリティの観点からは、ネットワークに接続されている機器(PCやスマートフォン・タブレットなど)という意味となります。利用している機器に対するセキュリティ対策と考えればいいでしょう。

エンドポイントセキュリティを導入するメリットは、以下のとおりです。

- 社外に機器を持ち出して業務できる

- 使用できる機器が限定されない

- 各デバイスにある情報を守れる

- PCなどのハードウェアを守れる

ネットワークの接続にはデバイスは不可欠であるため、エンドポイントセキュリティはすべての企業で必須だと言っても過言ではないでしょう。

ネットワークセキュリティ

ネットワークセキュリティは、ネットワークへの通信がおこなわれるたびに、安全性のチェックがおこなわれるソリューションです。メリットは、以下の2点です。

- ハッキング・ウイルスなどサイバー攻撃を防ぐ効果に期待できる

- 偽Wi-Fiなどから情報漏洩の危険性を低くできる

企業の情報はネットワークを通じて外部へとつながっていることが多いため、接続するネットワークの安全性確保は企業の資産保護のために重要です。

クラウドセキュリティ

クラウドサービス(オンラインストレージなどを含む)にアクセスするタイミングで認可・認証などをおこなうソリューションを、クラウドセキュリティと呼びます。クラウドセキュリティを導入するメリットは、以下のとおりです。

- 外部からクラウドサービスへ不正侵入を防げる

- 漏洩や悪用からデータを保護する

- サーバー攻撃からデータを守れる

クラウドサービス自体に、生体認証や閲覧権限の付与設定・ログ管理などの強固なセキュリティ機能がついていない場合に導入を検討すべきソリューションです。

ユーザー認証

ユーザー認証とは、名前のとおりユーザー(機器の利用者)が本人かを判別するソリューションです。パスワード入力だけでなく、指紋認証・顔認証・二段階認証などの方法もユーザー認証となります。メリットは以下のとおりです。

- 機器の紛失時でも第三者に情報漏洩する可能性が低い

- ログイン情報(ID・パスワード)が流出しても簡単に閲覧を許さない

特に社外に機器を持ちだして利用する場合や第三者が機器に接触できる可能性がある場合、ユーザー認証は必要不可欠です。

ゼロトラストセキュリティ実現のための対策

ゼロトラストを実現させるためには、ソリューションの導入と並行して、企業自体のセキュリティ体制を整えることが必要です。ソリューションを導入しても、常に変化していく社内環境にセキュリティ情報の更新が追いつかなければ、脆弱なポイントが出てきます。セキュリティ対策として、以下の2点も企業の行動として必要不可欠です。

- ID管理を厳重にする

- アクセス履歴を可視化する

ID管理を厳重にする

ゼロトラストにおけるID管理とは、アクセスするユーザー情報の管理を指します。複数のソリューションを導入していても、ID管理できていなければ、情報に触れられる機会を部外者にあたえてしまう可能性が考えられます。企業ができる対策は次の2点です。

- 人事の異動や退職などの際、迅速に情報を反映させる

- アクセスのたびに利用者情報の確認をする

これらがおこなえる環境を構築し、なおかつID管理を厳重にすることが、ゼロトラスト実現のために企業が欠かせないセキュリティ対策といえます。

アクセス履歴を可視化する

アクセス履歴とは、インターネットやクラウドサービスへのユーザーの出入り・行動の履歴を指します。ゼロトラストではアクセス履歴を分析することで、不正な行動の監視やサイバー攻撃の兆候を管理できるものもあるため、アクセス履歴の可視化は必要不可欠です。

そのほかの対策には以下のものがあります。

- クラウドサービスは行動履歴が残るものを利用する

- 履歴が残らないインターネットの接続方法は禁止使用させない

まとめ

働き方・情報管理の多様化の観点から、企業規模にかかわらず、これからの時代においてセキュリティの基盤になると考えられています。従来のセキュリティとして主流の境界防御モデルは、リスクを探し出して排除する方法でしたが、ゼロトラストでは信頼できるものを使用する方法です。

また、ゼロトラストを実現させるためにはソリューション導入の検討が必要となり、自社のネットワーク環境に適したものを導入することで、より一層セキュリティレベルが高まります。企業ごとにソリューションの最適化を進めましょう。

「GMOサイバーセキュリティbyイエラエ」ではITに関するサービスを幅広く提供しており、ゼロトラストに関連するセキュリティテストや診断・コンサルタントもお受けしています。

また、GMOインターネットグループではイエラエ以外にも以下のサービスを展開しています。

- GMOグローバルサイン:電子証明書サービス

- GMOブランドセキュリティ:知的財産の保護・管理

「どのようなソリューションを導入すれば安心なのか」「信用できる診断結果を元にセキュリティの弱点を知りたい」とお考えであれば、ぜひ一度ご相談ください。時代に合ったセキュリティで安心できる環境を整え、企業の資産ともいえる大切な情報を守っていきましょう。

文責:GMOインターネットグループ株式会社