急速に普及しているシステム関係ですが、切り離して考えることができないものにセキュリティがあります。昨今注目されている「ゼロトラスト・セキュリティモデル」は、従来のセキュリティモデルとは異なるものとして注目されているのです。

本記事では、ゼロトラスト・セキュリティモデルの概要とメリット・デメリット、ゼロトラスト・セキュリティモデルを構築するソリューションについて解説します。企業のシステム担当者は、ぜひ参考にして取り入れてみてください。

目次

[ 開く ]

[ 閉じる ]

ゼロトラスト・セキュリティモデルとは

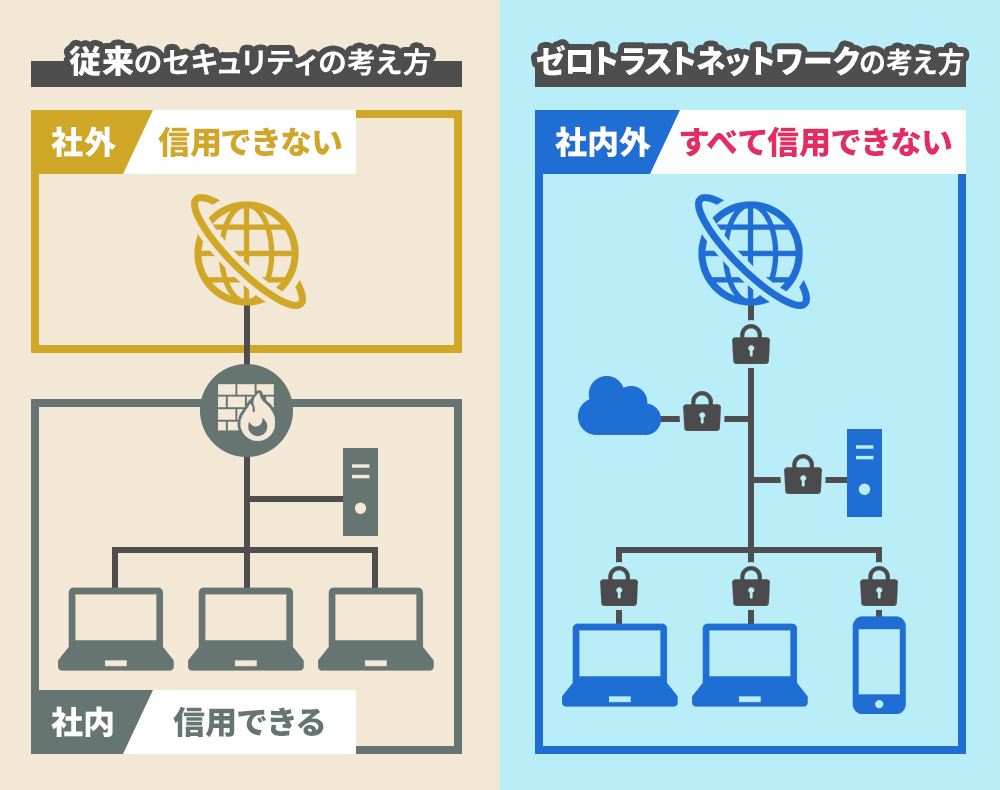

ゼロトラストとは、大前提としてすべての通信を完全に信頼することは不可能であるとする考え方です。現代社会ではあらゆる通信の機会や方法があり、そのすべてを安心なものと定義できない状況になりました。ゼロトラスト・セキュリティモデルはこの考え方を基本とし、すべての通信に対する安全性を検証するセキュリティモデルのことです。

注目されている背景には、テレワークの推進やアウトソーシングの増加が挙げられます。社員や外注先がどの無線LANからアクセスしているのかがわからない状況で、すべての通信を安心して受け入れることが難しくなりました。企業を主体としたセキュリティのコントロールができなくなったのです。

上記の背景からゼロトラスト・セキュリティモデルに注目が集まっています。そもそも信用できないという考え方に立つことで、未然に防止できるトラブルも少なくないのです。

【関連記事】ゼロトラストとは|その意味やセキュリティ対策のポイントをわかりやすく説明

従来のモデルとの違い

ゼロトラスト・セキュリティモデルが広まる以前は「境界防御モデル」が主流でした。社内とファイアウォール以降の通信を分けて考えた際に、ファイアウォール以降の通信は信用できないとする考え方です。ゼロトラスト・セキュリティモデルとの違いは以下の表に記載しました。

境界防御モデルの代表的な接続方法がVPNです。仮想専用線とも呼ばれるVPNは、送受信者双方の危機をカプセル化し、第三者による侵入を許さない方式です。双方の安全性が保障されたうえで確保できる通信方法であるため現在でも使用される技術ではあります。しかし、VPNには段階があり、セキュリティレベルに差があります。また、完全に情報漏洩を防げるわけではないという問題を抱えている状態です。

VPNの安全性に疑問符が付くような事件も発生しており、VPN方式を辞める「脱VPN」の動きも盛んです。これらの理由から、同じ社内であってもすべての通信を安心ではないとするゼロトラスト・セキュリティモデルに注目が集まっています。

ゼロトラスト・セキュリティモデルのメリット

ゼロトラスト・セキュリティモデルは、主に下記のメリットが挙げられます。

ゼロトラストのメリット

- 社内外問わず仕事ができる

- 社員が使用する端末が限定されない

- セキュリティが向上する

大前提として「すべての通信は安全ではない」という立場に立つため、アクセスする先が社内・社外で関係がなくなります。また、端末も含めて「安全ではない」という原則であることから端末の制限もありません。ゼロトラストによりセキュリティレベルは大幅に向上するため、場所や端末による制限が関係なくなるのです。

さらに、セキュリティ管理の面においてもクラウド上で一元管理ができるようになるため、離れた場所から同一のセキュリティポリシーを適用することができます。詳細はゼロトラストとは|その意味やセキュリティ対策のポイントをわかりやすく説明でも解説しています。

ゼロトラスト・セキュリティモデルのデメリット

ゼロトラスト・セキュリティモデルにはメリットがある反面、デメリットも存在します。

主なデメリットは以下の通りです。

ゼロトラストのデメリット

- 導入や維持にコストがかかる

- アクセスに手間がかかる

ゼロトラスト・セキュリティモデルを実行しようとする場合、それを監視するためのソリューションを導入しなければなりません。またアクセスしてきた相手を常時監視しなければならず、ランニングコストも発生します。

加えてアクセスするために認証の回数が増えることになるため、利便性が悪くなるというデメリットも発生します。

詳細はゼロトラストとは|その意味やセキュリティ対策のポイントをわかりやすく説明で解説しているため、参考にしてみてください。

ゼロトラスト・セキュリティモデルを構築するソリューション

ゼロトラスト・セキュリティモデルを構築するには、ソリューションを導入することが必要です。ソリューションとは日本語に訳すと「課題を解決する」ことを指し、主に以下のような種類があります。

| 分類 | 保護の対象 | 主なソリューション |

|---|---|---|

| エンドポイントセキュリティ | PC、モバイル端末 | EDR、EPP |

| ネットワークセキュリティ | リモート接続者 | SWG、SDP、SD-WAN |

| クラウドセキュリティ | クラウド利用者 | CASB、CSPM |

| ユーザー認証 | ログイン情報 | IDaaS |

それぞれのソリューションについて解説します。

エンドポイントセキュリティ

「エンドポイント」とは、パソコンやモバイル端末などのネットワークの末端に位置する機器を指します。エンドポイントセキュリティは、それらの端末を保護するソリューションです。

端末監視を行うEDR(Endpoint Detection and Response)、マルウェアの感染から保護するEPP(Endpoint Protection Platform)などが代表的なソリューションです。

ネットワークセキュリティ

ネットワークの各種アクセス権限を設定し、セキュリティを確保するソリューションです。危険なサイトへのアクセスを遮断するSWG(Secure Web Gateway)、リアルタイムに接続可否を判断するSDP(Software Defined Perimeter)などがそれです。

ネットワークをSD-WAN化すると、通信を暗号化して外部からの閲覧・盗聴を防ぐことができます。また、不正アクセスやポリシー違反の通信を専用のダッシュボードなどから停止することも可能です。

クラウドセキュリティ

クラウドサービスの利用状況を可視化・制御するCASB(Cloud Access Security Broker)、クラウドサービスの安全性を確認するCSPM(Cloud Security Posture Management)などのソリューションは「クラウドセキュリティ」に関連するものです。

ユーザー認証

「ユーザー認証」は、ユーザーIDやパスワードなど、ログイン情報の管理や認証を行うソリューションです。

IDaaS(Identity as a Service)が代表的なソリューションで、ひとつのID/パスワードで複数のサービスを利用できる「シングルサインオン」の機能を備えたソリューションもあります。

ゼロトラスト・セキュリティモデルを実現するポイント

ゼロトラスト・セキュリティモデルを実現するためには、以下のポイントを実施する必要があります。

- ID管理を徹底する

- アクセス履歴を可視化する

- ゼロトラストの運用体制を整える

それぞれどのように実施するのか、詳細を交えて解説します。

ID管理を徹底する

ゼロトラスト・セキュリティモデルを採用したとしても、依然IDの管理は厳格に行う必要があります。特に、ユーザーおよび接続機器などでアクセスをコントロールする場合、業務にさまざまなツールやクラウドサービスを利用する場合では、従業員1名につき複数のIDを管理していることも多いでしょう。

このような状況では、いかにIDを適切に一元管理できるかが、ゼロトラスト・セキュリティモデルを構築する際に重要になります。社内で管理するIDが多い場合には、シングルサインオンの導入を検討してみるとよいかもしれません。

アクセス履歴を可視化する

ゼロトラスト・セキュリティモデルの実現には、「誰がどのような場所から、どのようなファイル・アプリケーションにアクセスしているか」を可視化することが重要です。アクセスログを取得するなど、不正なアクセスを防止するとよいでしょう。万が一、情報漏洩が発生した場合は、迅速に検証できる体制を実現しなければなりません。

また、ユーザーが危険な行動をとっていないかを監視するのも、ゼロトラスト・セキュリティモデルを実現するために欠かせない要素です。危険な行動か否かを監視することで、脅威を未然に防止することもできます。

ゼロトラストの運用体制を整える

ゼロトラスト・セキュリティモデルを運用するには、運用体制を整えておく必要があります。具体的には担当者やソリューションの手配です。ほかにもゼロトラスト・セキュリティモデルを理解してもらうために社内全体でITセキュリティに関する研修なども必要になります。

ITリテラシー教育の一環として、全社共通に教育を施すと良いでしょう。新入社員だけではなく現職の社員や幹部に至るまで、全員がゼロトラスト・セキュリティモデルを理会する必要があります。

まとめ

ゼロトラスト・セキュリティモデルは、従来の境界防御モデルよりも高い安全性を誇っています。しかし、ソリューションを導入しただけでうまく機能するわけではありません。ゼロトラスト・セキュリティモデルを実施するために必要なポイントをおさえ、全社一丸となって取り組む必要があるでしょう。

GMOグループでは、各領域で情報を守るサービスを提供しています。

「GMOグローバルサイン」では、企業向けシングルサインオンサービス「GMOトラスト・ログイン」を提供。国際標準規格である「ISO27017」を取得しました。

セキュリティ全般に関しては「GMOサイバーセキュリティbyイエラエ」にご相談ください。Webアプリの脆弱性診断やペネトレーションテストなど、幅広い対応が可能です。

ブランドの保護に特化した「GMOブランドセキュリティ」では、商標・ドメインネームの保護や管理が可能なソリューションの提供ができます。

ぜひご検討ください。

文責:GMOインターネットグループ株式会社